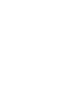

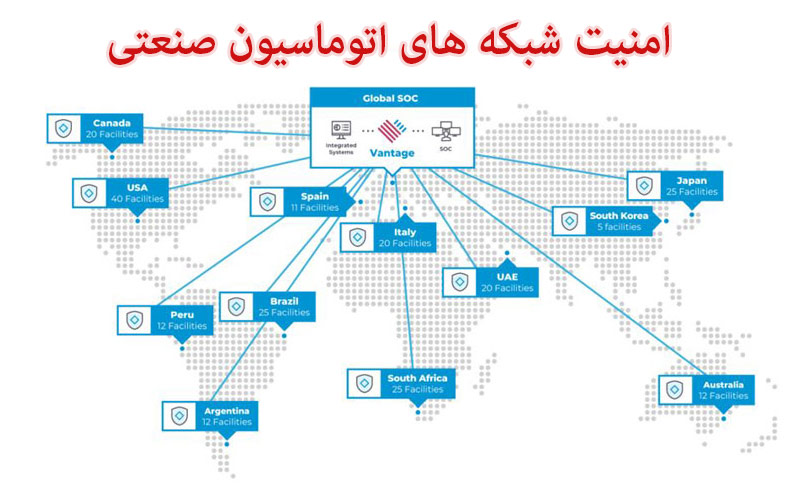

با افزایش استفاده از دستگاه ها و سیستم های متصل در این محیط ها، امنیت شبکه های اتوماسیون صنعتی یک نگرانی رو به رشد است. سیستمهای کنترل صنعتی، مانند سیستمهایی که در تولید، انرژی و حملونقل استفاده میشوند، اغلب برای عملکرد یک مرکز و ایمنی کارکنان آن حیاتی هستند. به این ترتیب، آنها یک هدف اصلی برای حملات سایبری هستند. در سالهای اخیر، چندین حمله سایبری صنعتی در سطح بالا رخ داده است که عملیات را مختل کرده و خسارات قابل توجهی به بار آورده است.

در سال 2017، حمله NotPetya، که تأسیسات صنعتی اوکراین را هدف قرار داد، خسارات گستردهای به بار آورد و تصور میشود میلیاردها دلار هزینه داشته باشد. حمله 2019 تریتون، که یک مرکز پتروشیمی در عربستان سعودی بود، سیستم های ایمنی این تاسیسات را هدف قرار داد و اگر به موقع دستگیر نمی شد، می توانست فاجعه بار باشد. این حملات اهمیت امنیت شبکه اتوماسیون صنعتی را برای محافظت در برابر اختلالات و خطرات احتمالی برجسته می کند.

مشاهده و تشخیص تهدید سیستم کنترل صنعتی بلادرنگ (ICS) که فرآیندهای IT/OT موجود و زیرساختهای امنیت سایبری (شبکه) را تحسین میکند، میتواند تا حد زیادی انعطافپذیری سایبری را بهبود بخشد. سه عنصر مهمی که باید در هنگام پرداختن به چالشهای امنیت شبکه در اتوماسیون صنعتی گنجانده شوند، مشاهده در محیطهای ICS، تشخیص تهدید ترکیبی و ادغام یکپارچه IT، OT و IoT است.

راهنمای مقابله با چالش های امنیت سایبری اتوماسیون صنعتی

-

دریافت دید در محیط های پیچیده OT

محیط معمولی ICS از سیستمهای ناهمگن متشکل از فناوریهای شبکهای مختلف، مانند اترنت TCP/IP، cellular، LAN، کنترل سریال و ورودی/خروجی از راه دور/هوشمند ساخته شده است. سیستمهای اتوماسیون صنعتی امروزی همچنین از دستگاههای IoT مدیریت نشده برای بهبود کارایی، انجام تعمیرات پیشبینی و صرفهجویی در هزینه استفاده میکنند. این دستگاههای OT و IoT – و ارتباطات بین آنها – نمیتوانند از طریق شبکه سنتی فناوری اطلاعات و ابزارهای امنیت سایبری شناسایی و نظارت شوند.

برای رفع این مشکل، راهحلهای پیشرو امنیت شبکه ICS امروزی، دید IT را در محیطهای OT گسترش میدهند. این راهحلها عموماً به صورت غیر نفوذی مستقر میشوند و دید و شناسایی را در تمام گوشههای شبکههای پیچیده OT ارائه میکنند.

-

استفاده از یک رویکرد ترکیبی برای شناسایی تهدید ICS

با شکلهای جدید بدافزارهایی که به طور مداوم در حال ظهور هستند، اپراتورهای صنعتی باید یک رویکرد چند وجهی برای تشخیص تهدید در نظر بگیرند – رویکردی که توجه، پاسخگو و فعال باشد. تشخیص تهدید ترکیبی از تشخیص ناهنجاری مبتنی بر رفتار و تشخیص مبتنی بر قوانین برای شناسایی بدافزار در تمام مراحل حمله استفاده میکند. ترکیب هر دو روش برای تشخیص به موقع حمله حیاتی است. در ادامه هر دو روش را به تفصیل بررسی خواهیم کرد.

تشخیص ناهنجاری مبتنی بر رفتار

توانایی یادگیری و نظارت بر رفتار تمام ترافیک در یک شبکه کنترل صنعتی به شما امکان می دهد تا تهدیدات سایبری احتمالی را شناسایی کنید که معمولاً با استفاده از رویکردهای امنیتی سایبری مرسوم مورد توجه قرار نمی گیرند. تجزیه و تحلیل زمینه ای مفید بر اساس همبستگی بسیاری از ناهنجاری ها در یک شبکه چند لایه توزیع شده جغرافیایی، تشخیص ناهنجاری مبتنی بر رفتار را از امنیت شبکه معمولی جدا می کند. اغلب، یک علت اصلی مشترک را می توان به هزاران حادثه سایبری نسبت داد، بنابراین شناسایی مقصر اصلی برای دستیابی به تجزیه و تحلیل سریع قانونی و اصلاح بسیار مهم است.

تجزیه و تحلیل مبتنی بر قوانین

جستجوی پیشگیرانه تهدید که توسط تجزیه و تحلیل مبتنی بر قوانین هدایت می شود، به شما امکان می دهد از بازرسی بسته های عمیق استفاده کنید تا به کشف حملات سایبری بدافزار در شبکه خود کمک کنید و قبل از مراحل آلودگی اولیه، پاسخی را آغاز کنید. این یک جزء کلیدی از رویکرد تشخیص تهدید ترکیبی Nozomi Networks است که از قوانین خارجی (مانند قوانین Yara و قوانین بسته) و قوانین اختصاصی ذاتی جعبه ابزار تجزیه و تحلیل منحصر به فرد و قابل تنظیم Guardian استفاده می کند. هر دو شکل تحلیل مبتنی بر قوانین برای شناسایی تهدیدات بدافزار موثر هستند.

-

IT، IoT و OT

یکی دیگر از عوامل موفقیت این است که یک راه حل امنیت شبکه ICS تا چه اندازه می تواند نیازهای یک سازمان صنعتی بزرگ و پراکنده را برآورده کند، که شبکه های آن شامل چندین لایه نظارتی و کنترل عملیاتی است. برای حداکثر اثربخشی، راه حل باید به طور یکپارچه با زیرساخت های امنیتی IT و ICS موجود، مانند فایروال ها، SIEM و سیستم های احراز هویت کاربر یکپارچه شود.

باز بودن API (رابط برنامهنویسی برنامه)، قابلیتهای پشتیبانی پروتکل و ماژولار بودن محصول، قابلیتهای کلیدی یکپارچهسازی و مقیاسپذیری راهحلهای امنیت سایبری مؤثر ICS را تعریف میکنند. در اینجا چیزی است که باید در نظر بگیرید:

یک API (application programming interface) باز تعیین می کند که چگونه یک راه حل به راحتی و به طور موثر با برنامه های کاربردی موجود ادغام می شود و با جهت آینده معماری کلی سازمانی سازگار می شود. به عنوان مثال، توانایی API برای پشتیبانی از جریانهای دوطرفه ایمن دادهها باید آزمایش شود تا اطمینان حاصل شود که راهحل امنیت شبکه انتخابی ICS از اشتراکگذاری و دریافت دادهها از سایر برنامهها پشتیبانی میکند.

یک کیت توسعه نرمافزار پروتکل (SDK) از تجزیه و تحلیل پروتکلهای مختلف OT و IT پشتیبانی میکند و به راهحل اجازه میدهد از پروتکلهایی که اختصاصی هستند و نیاز به ناشناس بودن دارند پشتیبانی کند. به دنبال یک SDK باشید که به حفظ حریم خصوصی پروتکل اجازه می دهد و در عین حال نظارت بر امنیت سایبری پیشرفته و دید عملیاتی را در زمان واقعی ارائه می دهد.

راه حل های امنیت سایبری ICS باید از گسترش پشتیبانی کرده و با تغییرات و اضافات آینده در معماری سازمانی به شیوه ای مقرون به صرفه و ایمن سازگار شوند. برای ارزیابی آمادگی آنها برای تنظیم و مقیاس، بررسی کنید که چه مقدار از پشته فن آوری کامل – از سخت افزار گرفته تا سیستم عامل – در اختیار و کنترل آنهاست. علاوه بر این، گزینههای تحویل محصول راهحلهای امنیت شبکه ICS، از فیزیکی گرفته تا مجازی را بررسی کنید تا بهتر درک کنید که چگونه از سناریوهای برنامههای مختلف شما که به نیازهای پهنای باند متفاوتی نیاز دارند، پشتیبانی میکنند.

دسترسی به سیستمهای کنترل صنعتی، اتخاذ یک رویکرد ترکیبی برای تشخیص تهدید و ادغام راهحل امنیتی صنعتی شما با زیرساختهای موجود، منجر به یک موقعیت امنیتی شبکه مطمئن در آینده میشود تا امروز و فردا از شما محافظت کند.